Existen varios tipos de amenazas, ataques y vulnerabilidades presentes para corromper y violar la seguridad del sistema. Los ataques de seguridad son los ataques informáticos que comprometen la seguridad del sistema. Conceptualmente, los ataques de seguridad se pueden clasificar en dos tipos de ataques activos y pasivos en los que el atacante obtiene acceso ilegal a los recursos del sistema.

Gráfica comparativa

| Bases para la comparación | Ataque activo | Ataque pasivo |

|---|---|---|

| BASIC | El ataque activo intenta cambiar los recursos del sistema o afectar su funcionamiento. | El ataque pasivo intenta leer o hacer uso de la información del sistema, pero no influye en los recursos del sistema. |

| Modificación en la información. | Ocurre | no tiene lugar |

| Daño al sistema | Siempre causa daños al sistema. | No causar ningún daño. |

| Amenaza para | Integridad y disponibilidad | Confidencialidad |

| Conciencia de ataque | La entidad (víctima) se informa sobre el ataque. | La entidad desconoce el ataque. |

| Tarea realizada por el atacante. | La transmisión se captura controlando físicamente la parte de un enlace. | Sólo hay que observar la transmisión. |

| El énfasis está en | Detección | Prevención |

Definición de ataques activos

Los ataques activos son los ataques en los que el atacante intenta modificar la información o crea un mensaje falso. La prevención de estos ataques es bastante difícil debido a una amplia gama de posibles vulnerabilidades físicas, de red y de software. En lugar de prevención, se enfoca en la detección del ataque y la recuperación de cualquier interrupción o demora causada por él.

Los ataques activos son en forma de interrupción, modificación y fabricación.

- La interrupción se conoce como ataque de enmascaramiento en el que un atacante no autorizado intenta hacerse pasar por otra entidad.

- La modificación se puede hacer de dos formas de reproducción de ataque y alteración. En el ataque de reproducción, una secuencia de eventos o algunas unidades de datos es capturada y reenviada por ellos. Si bien la alteración del mensaje implica algún cambio en el mensaje original, cualquiera de ellos puede causar alteración.

- La fabricación provoca ataques de denegación de servicio (DOS) en los que el atacante se esfuerza por evitar que los usuarios lícitos accedan a algunos servicios, a los que tienen permiso o, en palabras sencillas, el atacante obtiene acceso a la red y luego bloquea al usuario autorizado.

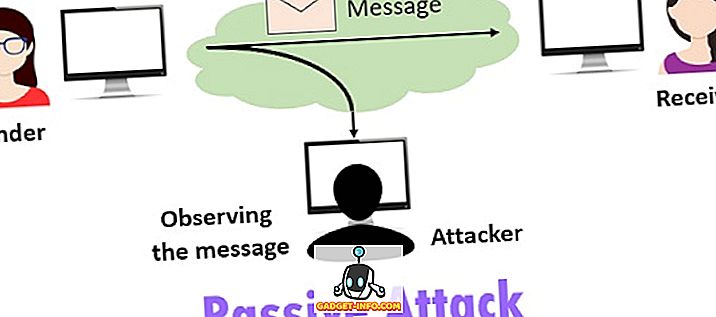

Definición de ataques pasivos

Los ataques pasivos son los ataques en los que el atacante se entrega a escuchas no autorizadas, simplemente monitoreando la transmisión o recopilando información. El intruso no realiza ningún cambio en los datos o en el sistema.

A diferencia del ataque activo, el ataque pasivo es difícil de detectar porque no implica ninguna alteración en los datos o los recursos del sistema. Por lo tanto, la entidad atacada no obtiene ninguna pista sobre el ataque. Aunque se puede evitar usando métodos de encriptación en los que los datos se codifican primero en el lenguaje ininteligible al final del remitente y luego en el extremo del receptor se convierten nuevamente en lenguaje comprensible para el ser humano.

Los ataques pasivos se clasifican en dos tipos: el primero es el lanzamiento del contenido del mensaje y el segundo es el análisis del tráfico.

- La publicación del contenido del mensaje se puede expresar con un ejemplo, en el que el remitente desea enviar un mensaje confidencial o correo electrónico al destinatario. El remitente no quiere que el contenido de ese mensaje sea leído por algún interceptor.

- Al utilizar el cifrado, se podría enmascarar un mensaje para evitar la extracción de la información del mensaje, incluso si se captura el mensaje. Aunque aún el atacante puede analizar el tráfico y observar el patrón para recuperar la información. Este tipo de ataque pasivo se refiere como análisis de tráfico .

Diferencias clave entre ataques activos y pasivos

- El ataque activo incluye la modificación del mensaje. Por otro lado, en ataques pasivos, el atacante no confirma ningún cambio en la información interceptada.

- El ataque activo causa una gran cantidad de daño al sistema, mientras que el ataque pasivo no causa ningún daño a los recursos del sistema.

- Un ataque pasivo se considera una amenaza a la confidencialidad de los datos. En contraste, un ataque activo es una amenaza para la integridad y disponibilidad de los datos.

- La entidad atacada es consciente del ataque en caso de ataque activo. En contra, la víctima no es consciente del ataque en el ataque pasivo.

- El ataque activo se logra al obtener el control físico sobre el enlace de comunicación para capturar e insertar la transmisión. Por el contrario, en un ataque pasivo, el atacante solo necesita observar la transmisión.

Conclusión

Los ataques activos y pasivos se pueden diferenciar en función de qué son, cómo se realizan y la cantidad de daños que causan a los recursos del sistema. Pero, principalmente, el ataque activo modifica la información y causa muchos daños a los recursos del sistema y puede afectar su funcionamiento. Por el contrario, el ataque pasivo no realiza ningún cambio en los recursos del sistema y, por lo tanto, no causa ningún daño.