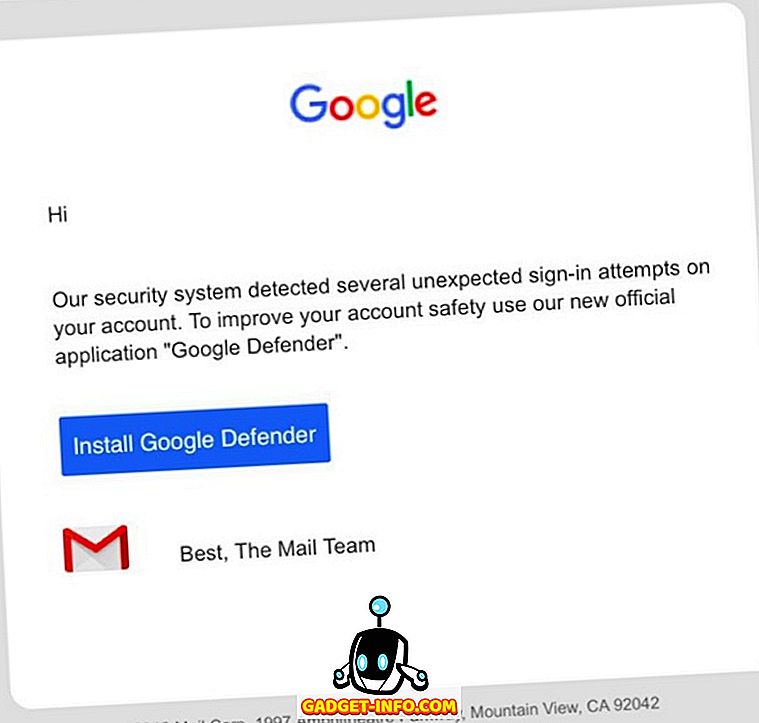

¿Recuerda los informes de que los piratas informáticos rusos estuvieron involucrados en las últimas elecciones en los EE. Resulta que están de vuelta en eso, y son más amenazantes que nunca. Esta vez, están ingresando a las cuentas de Gmail, y lo están haciendo de una manera que incluso la Autentificación en Dos Pasos de Google no puede evitar.

El grupo de hackers, que se llama a sí mismo "Pawn Storm" o "Fancy Bear" está enviando correos electrónicos de phishing disfrazados como advertencias de Google, informando a las personas sobre los múltiples intentos de acceder a sus cuentas y recomendando que usen " Google Defender " - Una aplicación falsa que pretende ser una aplicación de Google. Cuando los usuarios desprevenidos hacen clic en el enlace aparentemente inofensivo "Instalar Google Defender" y luego "Permitir" el acceso de la aplicación a su cuenta de Google, inadvertidamente están entregando tokens de OAuth a los piratas informáticos .

En términos sencillos, si los piratas informáticos tienen tokens OAuth para su cuenta, su aplicación puede acceder a su cuenta de Google sin necesidad de su contraseña . Es increíblemente preocupante, porque OAuth pretende ser una conveniencia, no una molestia. Los expertos siempre han advertido que OAuth se puede utilizar para efectos maliciosos; y ahora tiene.

Honestamente, la autenticación en dos pasos es una de las formas más seguras de evitar el acceso no autorizado a su cuenta. Funciona porque no solo necesita la contraseña, sino también un código único que se envía al teléfono del usuario para permitir el acceso a la cuenta de Google. Es importante comprender que en realidad no es la autenticación de dos pasos la que falla, es la inteligencia del ataque de phishing y la incapacidad de los usuarios para reconocer un correo electrónico de phishing, por lo que los piratas no necesitan preocuparse por la autenticación de dos pasos. .